SFP vs SFP+ vs SFP28 vs QSFP+ vs QSFP28 详细介绍

SFP、SFP+、SFP28、QSFP+和QSFP28是不同的光收发器类型。它们都是可热插拔的网络接口模块,用于连接网络交换机和其他网络设备(如服务器或媒体转换器)进行数据传输。那么,在面对这些不同类型的模块时,比如SFP vs SFP+, SFP28 vs SFP+, QSFP vs QSFP28,它们之间有什么区别呢?你可能常常会听到这样的问题:QSFP28与QSFP+兼容吗?我可以在SFP+端口使用SFP28收发机吗?本文我们就来对这些不同类型的模块做一些介绍,并对这些疑问作出解释。

本文转载自KClouder

Transceiver类型介绍

广义的收发器组合通常包括以下几种类型,客户可以根据特定的使用环境和速度需求来选择合适的类型。

● SFP:广泛的协议和速率(快速以太网、千兆以太网、光纤通道、Sonet/SDH),可在商业或扩展温度环境下运行。

● SFP+:专为10g以太网和10g光纤通道。

● XFP:支持各种10gbps协议(以太网,Sonet/SDH光纤通道)。

● X2: 10g以太网标准在不同的距离。

● SFP28:专为25g以太网。

● QSFP+: 40Gbps 40g以太网和OTN标准接口支持多模和单模光纤。

● QSFP28: 100 Gbps 1000g以太网和OTN标准接口支持多模和单模光纤。

在找出SFP与SFP+, SFP28与SFP+,或QSFP与QSFP28的区别之前,我们有必要先知道SFP, SFP+, SFP28, QSFP和QSFP28是什么。

SFP

SFP (small form-factor pluggable)是GBIC (Gigabit interface converter)的升级版。其体积仅为GBIC模块的1/2,大大增加了网络设备的端口密度。SFP的数据速率从100mbps到4gbit/s不等。

SFP+

SFP+ (small form-factor pluggable plus)是SFP的增强版。它支持8Gbit/s光纤通道,10千兆以太网和光传输网络标准OTU2。SFP+还引入了直接连接来连接两个SFP+端口,而不需要额外的光纤收发器,包括DAC(直接连接电缆)和AOC(主动光缆),这是两个相邻网络交换机之间的短距离直接连接的非常出色的解决方案。

SFP28

SFP28 (small form-factor pluggable 28)是SFP+的一个增强版本。SFP28具有与SFP+相同的常见形式,但在单车道上支持25Gb/s。SFP28提供了一种新的网络升级方式:10G-25G-40G-100G,这是一种节能的解决方案,以满足下一代数据中心网络不断增长的需求。

QSFP+

QSFP+是QSFP (quad small form-factor pluggable)的演化。QSFP可以同时携带4个通道,每个通道可以处理1Gbit/s的数据速率,因此得名Quad SFP。与QSFP不同,QSFP+支持4x 10 Gbit/s通道。这4个通道可以合并成一个40千兆以太网链路。QSFP+收发器可以取代4个标准的SFP+收发器,从而比传统的SFP+产品具有更高的端口密度和整体系统成本节约。

QSFP28

QSFP28 (quad small form-factor pluggable 28)适用于100G的应用程序。它提供了4个高速差分信号通道,数据速率从25Gbps到可能的40 Gbps不等,最后满足100 Gbps以太网(4×25Gbps)和100 Gbps无限带宽增强数据速率(EDR)的要求。请注意,QSFP28可以实现4x25G和2x50G的叉分连接,也可以实现1x100G的连接,具体取决于所使用的收发器类型。

比较SFP vs SFP+ vs SFP28 vs QSFP+ vs QSFP28

在搞清楚SFP/SFP+/SFP28/QSFP+/QSFP28是什么之后,下面我们来详细比较SFP与SFP+, SFP28与SFP+,QSFP与QSFP28, SFP28与QSFP28。

SFP vs SFP+: 相同的尺寸,不同的速度和兼容性

SFP和SFP+收发器,两者在大小和外观上几乎相同。这使得设备制造商可以重用现有的SFP物理设计,用于带有SFP+端口的网络交换机。至于区别,很明显的一点是他们支持不同的传输速度,SFP高达4Gbit/s,而SFP+是10Gbit/s。此外,它们符合不同的规格。SFP基于SFF-8472协议,SFP+符合SFF-8431和SFF-8432。在SFP与SFP+的兼容性方面,SFP+端口通常接受SFP光学,但速度降低了1 Gbit/s。SFP+收发机不能插入SFP端口,否则会损坏产品或端口。

SFP28 vs SFP+: 我可以在SFP+端口中使用SFP28收发器吗?

答案是肯定的。从上面可以看出,SFP28是SFP+的升级版本,SFP28已经升级到每个lane处理25Gbit/s。它们使用相同的形状因子,并且SFP28和SFP+连接器的pinouts是匹配兼容的。所以SFP28将与SFP+光学系统一起工作,但是速度会降低10Gbit/s。如果SFP+模块的SFP28端口可以设置为10G传输,则SFP+模块可以很好地与网络交换机上的SFP28端口配合使用,否则SFP+模块无法工作。在铜缆方面,与SFP+版本相比,SFP28铜缆具有更大的带宽和更低的损耗。

SFP28 vs QSFP28: 根据不同的原则工作

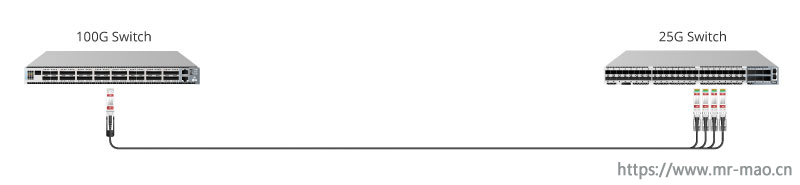

虽然它们的名字中有一个数字“28”,但是SFP28和QSFP28收发器实际上采用了不同的尺寸和工作原理。SFP28只支持一个25Gbit/s的信道,而QSFP28支持4个独立的25Gbit/s的信道。它们都可以用于100G网络,但是SFP28是以QSFP28的形式应用于SFP28的breakout电缆。下面显示了100G QSFP28到4xSFP28 DAC的直接连接。

QSFP+ vs QSFP28: 不同的速度有不同的用途

QSFP+和QSFP28收发器集成了4个发射和4个接收通道,大小相同。此外,QSFP+和QSFP28的产品系列都包括收发模块和DAC/AOC电缆,但速度不同。QSFP+模块支持1x40gbit/s, QSFP+ DAC/AOC电缆支持4x10Gbit/s。QSFP28模块可以传输100 Gbit/s的数据,QSFP28 DAC/AOC电缆可以运行在4x25Gbit/s或2x 50 Gbit/s。请注意,通常QSFP28模块不能突破成10G链接。但是在QSFP28端口中插入QSFP+模块是另一种情况,如果开关支持(如何在QSFP28 100G端口上实现4x10G模式,请访问QSFP28 100G端口播放40G,25G和10G)。在这种情况下,QSFP28可以像QSFP+收发模块一样突破4x10G。

总结:

SFP与SFP+、SFP28与SFP+、QSFP+与QSFP28在不同类型的收发机上的差异在本文中都有明确的阐述。尽管其中一些共享相同的设计,但它们是为不同的数据速率而设计的。从比较中可以看出,光收发器发展的主要驱动力是需要用较小的形状(form-factor)获得更高的带宽速率。例如,在相同的形状(form-factor)中,QSFP28比QSFP+提供更多的带宽。