Redhat和Centos操作系统双网卡绑定

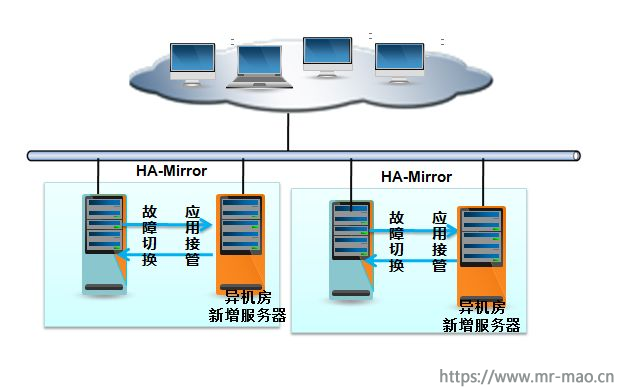

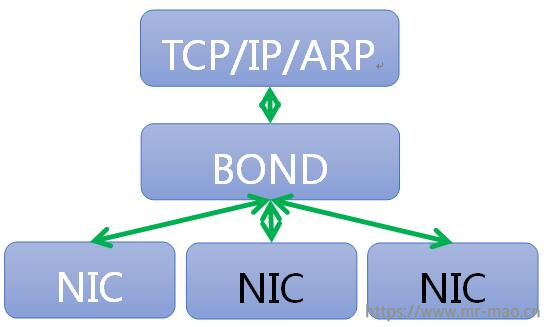

在我们日常Linux使用中,一般对于生产网都会使用双网卡或多网卡接入,这样既能添加网络带宽,同时又能做相应的冗余,可谓好处多多。而一般我们都会使用Linux操作系统下自带的网卡绑定模式。这一点不像Windows2008,操作系统没有网卡绑定功能,需要网卡产商针对windows操作系统定制网卡管理软件来做网卡绑定(windows2012操作系统中加入了网卡绑定功能)。

下面的绑定教程适用于Redhat和Centos 6系列和7系列版本

非LACP绑定模式

:

此模式不需要在交换机做配置,即配即用

备份要配置的网卡文件,我在这里要配置eno1和eno2,

[root@server ~]# cd /etc/sysconfig/network-scripts/

[root@server network-scripts]# ls

ifcfg-eno1 ifdown ifdown-routes ifup-ib ifup-sit

ifcfg-eno2 ifdown-bnep ifdown-sit ifup-ippp ifup-Team

ifcfg-enp0s20f0u1u6 ifdown-eth ifdown-Team ifup-ipv6 ifup-TeamPort

ifcfg-enp175s0f0 ifdown-ib ifdown-TeamPort ifup-isdn ifup-tunnel

ifcfg-enp175s0f1 ifdown-ippp ifdown-tunnel ifup-plip ifup-wireless

ifcfg-enp6s0f0 ifdown-ipv6 ifup ifup-plusb init.ipv6-global

ifcfg-enp6s0f1 ifdown-isdn ifup-aliases ifup-post network-functions

ifcfg-enp6s0f1.bak ifdown-post ifup-bnep ifup-ppp network-functions-ipv6

ifcfg-lo ifdown-ppp ifup-eth ifup-routes

[root@server network-scripts]# cp ifcfg-eno1 ifcfg-eno1.bak

[root@server network-scripts]# cp ifcfg-eno2 ifcfg-eno2.bak

[root@server network-scripts]# 分别编辑两个网卡的文件

先编辑ifcfg-eno1

[root@server network-scripts]# vi ifcfg-eno1

[root@server network-scripts]# cat ifcfg-eno1

DEVICE=eno1

BOOTPROTO=none

ONBOOT=yes

MASTER=bond0

SLAVE=yes

USERCTL=no

NM_CONTROLLED=no再编辑ifcfg-eno2

[root@server network-scripts]# vi ifcfg-eno2

[root@server network-scripts]# cat ifcfg-eno2

DEVICE=eno2

BOOTPROTO=none

ONBOOT=yes

MASTER=bond0

SLAVE=yes

USERCTL=no

NM_CONTROLLED=no最后新建bond0文件

[root@server network-scripts]# vi ifcfg-bond0

[root@server network-scripts]# cat ifcfg-bond0

DEVICE=bond0

ONBOOT=yes

BOOTPROTO=static

IPADDR=192.168.1.100

NETMASK=255.255.255.0

GATEWAY=192.168.1.1

USERCTL=no

NM_CONTROLLED=no

BONDING_OPTS="mode=1 primary=eno1 miimon=100"配置完成以后

6系列版本执行:service network restart

7系列版本执行:systemctl restart networkLACP绑定模式:

此模式需要在交换机上配置802.3ad 链路聚合,此模式也是真正的负载均衡模式,在分布式和高性能场景使用较多

备份要配置的网卡文件,我在这里要配置eno1和eno2,

[root@server ~]# cd /etc/sysconfig/network-scripts/

[root@server network-scripts]# ls

ifcfg-eno1 ifdown ifdown-routes ifup-ib ifup-sit

ifcfg-eno2 ifdown-bnep ifdown-sit ifup-ippp ifup-Team

ifcfg-enp0s20f0u1u6 ifdown-eth ifdown-Team ifup-ipv6 ifup-TeamPort

ifcfg-enp175s0f0 ifdown-ib ifdown-TeamPort ifup-isdn ifup-tunnel

ifcfg-enp175s0f1 ifdown-ippp ifdown-tunnel ifup-plip ifup-wireless

ifcfg-enp6s0f0 ifdown-ipv6 ifup ifup-plusb init.ipv6-global

ifcfg-enp6s0f1 ifdown-isdn ifup-aliases ifup-post network-functions

ifcfg-enp6s0f1.bak ifdown-post ifup-bnep ifup-ppp network-functions-ipv6

ifcfg-lo ifdown-ppp ifup-eth ifup-routes

[root@server network-scripts]# cp ifcfg-eno1 ifcfg-eno1.bak

[root@server network-scripts]# cp ifcfg-eno2 ifcfg-eno2.bak

分别编辑两个网卡的文件

先编辑ifcfg-eno1

[root@server network-scripts]# vi ifcfg-eno1

[root@server network-scripts]# cat ifcfg-eno1

DEVICE=eno1

BOOTPROTO=none

ONBOOT=yes

MASTER=bond0

SLAVE=yes

USERCTL=no

NM_CONTROLLED=no再编辑ifcfg-eno2

[root@server network-scripts]# vi ifcfg-eno2

[root@server network-scripts]# cat ifcfg-eno2

DEVICE=eno2

BOOTPROTO=none

ONBOOT=yes

MASTER=bond0

SLAVE=yes

USERCTL=no

NM_CONTROLLED=no最后新建bond0文件,ip地址信息根据环境自定义

[root@server network-scripts]# vi ifcfg-bond0

[root@server network-scripts]# cat ifcfg-bond0

DEVICE=bond0

ONBOOT=yes

BOOTPROTO=static

IPADDR=192.168.1.100

NETMASK=255.255.255.0

GATEWAY=192.168.1.1

USERCTL=no

NM_CONTROLLED=no

BONDING_OPTS="mode=4 miimon=100 xmit_hash_policy=layer2+3"配置完成以后6系列版本执行:service network restart

7系列版本执行:systemctl restart network